Вже майже рік ми співпрацюємо з Hack in the Box одразу в декількох напрямках:

- бейдж конференції

- тренінги

В кінці листопада відбулася офлайн конференція у Абу-Дабі (ОАЕ), де ми презентували бейдж та читали дводенний тренінг по IoT Security.

Бейдж ми готували давно і чекали відновлення офлайн конференцій. Амстердам та Сінгапур пройшли онлайн, а от в Еміратах створили умови для повноцінного проведення масових заходів.

0x00 Conference #

На самій конференції були найжорсткіші вимоги, щодо безпеки в умовах COVID. Усі відвідувачі мали бути вакциновані та мати негативний ПЛР тест (уся інформація доступна через місцевий держдодаток та відображає усі необхідні QR-коди). Перший ПЛР ви робите ще вдома; другий, безкоштовно, одразу по прильоту в аеропорту. Щойно приходить результат - ви можете вільно пересуватись і вас пускають у виставковий центр ADNEC (Abu Dhabi National Exhibition Centre).

4 сцени, доповіді читаються у мікрофон, відвідувачі слухають у навушниках. Це дозволяє компактно розмістити спікерів і не заважати усім іншим (CTF, Villages, просто відвідувачам).

Серед усього різноманіття активностей можна було надибати і відомі обличчя. Так, познайомились з одним з організаторів і автором завдань Capture The Signal - Marco Balduzzi. Цікаво, що нещодавно один з наших випускників і переможець минулорічного Nonamebadge CTF - Володя VVS - узяв 2-е місце на CTS GRCon21, обійшовши імениті команди з усього світу.

0x01 Badgelife #

Бюджет дозволив нам розробити бейдж, що містить два екрани. В першу чергу, це елемент дизайну і аж ніяк не потреба основного функціоналу. Можливості бейджа розширюються за рахунок змінних “капелюхів” - плат розширення, що підключаються до основної плати по SODIMM 4.

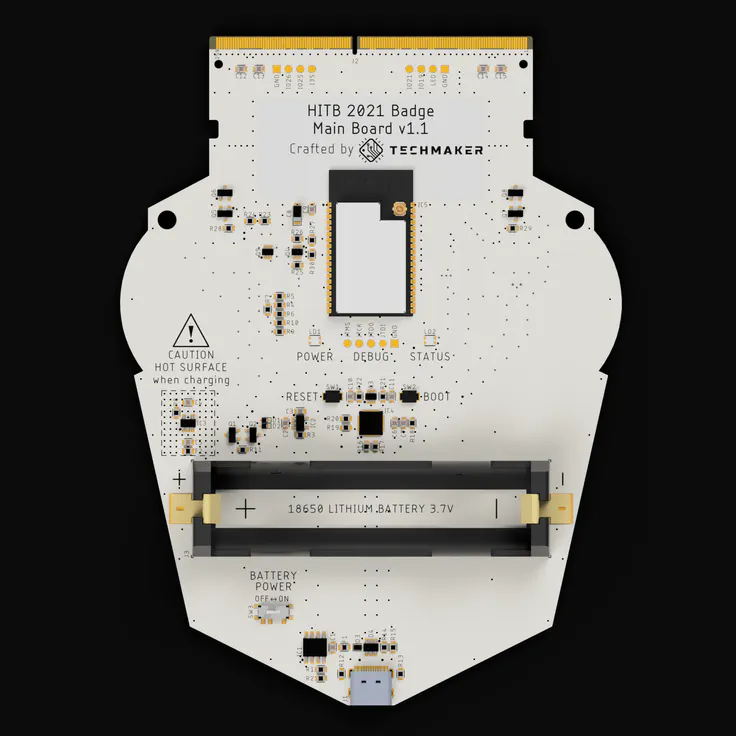

“Голова” (власне, бейдж) містить вже звичну схему:

- ESP32

- два круглих IPS дисплея, 240x240px кожен

- 4 touch pads (up/down/left/right)

- WIFI (2.4 GHz) and BT/BLE

- USB type C для підключення до ноутбука та зарядки 18650 батареї (не входить в комплект)

- холдер для 18650 та схема контролю заряду/розряду батареї

Існують наступні плати розширення:

- CANbus sniffer (ну куди ж без цього?)

- In-door air quality

- Multimedia (leds + mics)

Два основних функціонала бейджа — лялька для відпрацювання навичок по IoT Security, що містить біля дюжини завдань, інструкцію по їх вирішенню та робота з платами розширення (сніфер, аналізатор повітря, аксесуар на рейв-тусах).

Домовились, що бейджі будуть частиною подарунків спікерам там тренерам на конференції. Також їх можна буде купити онлайн, разом чи окремо із платами розширення.

0x02 IoT Security training #

Ну і раз ми їдемо на конференцію, то чому б не почитати тренінг?

З такою пропозицією нас втягнули в чергову авантюру, що перетворилася на “створити тренінг за декілька тижнів”.

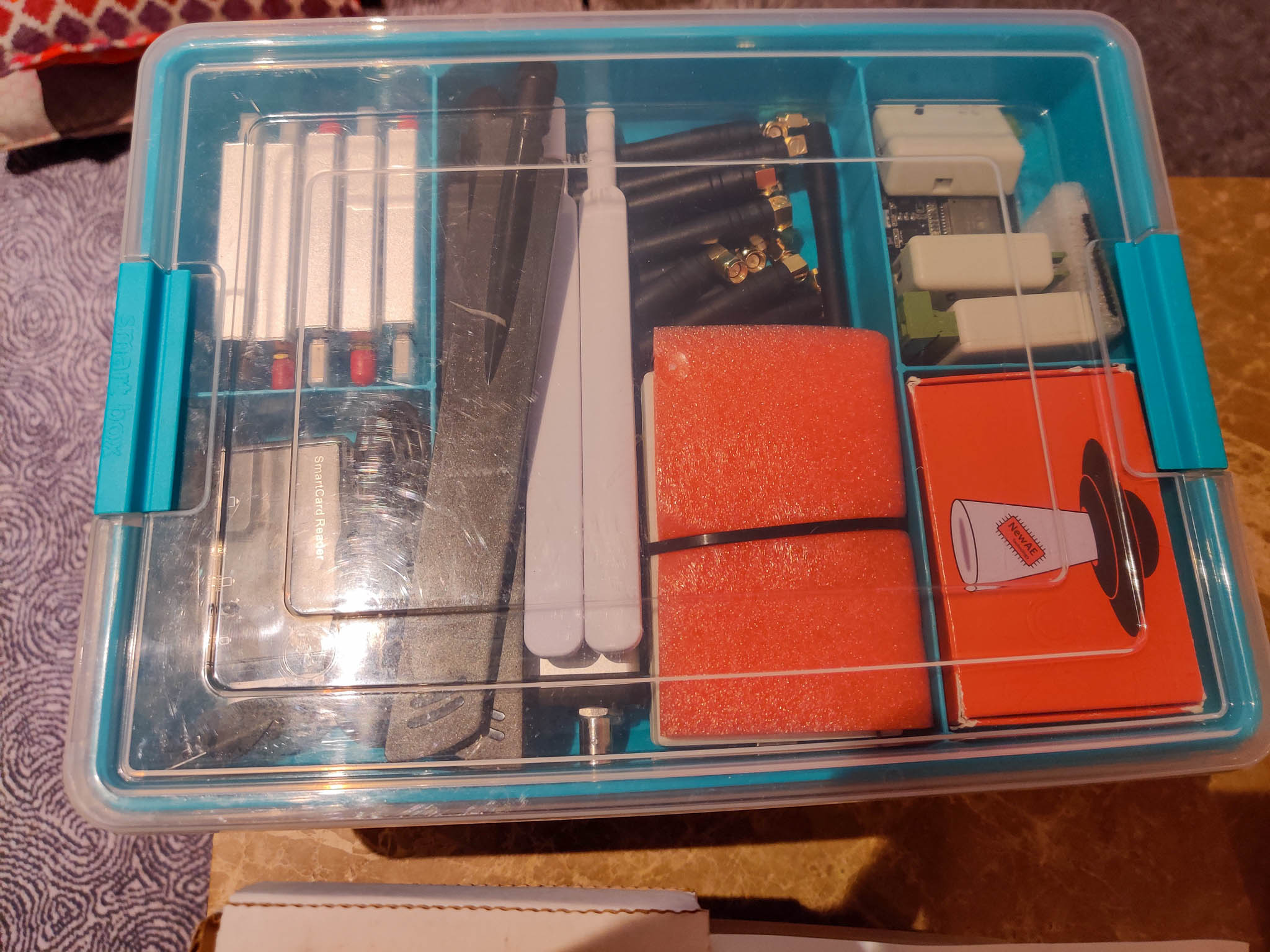

Звісно, матеріали та девайси для курсу по IoT security в нас наявні. Але скомпонувати їх в дводенний тренінг виявилось досить непростою задачею:

- слухачі не можуть тримати увагу всі 8 годин на день. Потрібно міксувати складні теми та легкі, щоб давати відпочити і розважитись;

- підготовка набору заліза для кожного слухача і ротація лаб кожні 1.5 - 2 години;

- спрощення деяких практичних завдань (лаб) і ранжування за рівнем складності, щоб кожен міг отримати результат незалежно від рівня базової підготовки.

Результатом тренінгу слухачі, організатори та ми залишилися задоволені.

Тематичний план виглядав так:

Day 1

- What is a microcontroller? (Cortex A, M, xTensa, RISC-V, AVR)

- Comparing architectures and toolchains (memory map)

- Hardware interfaces: I2C, SPI, UART, USB, CANbus

- How to read PCBA and find valuable stuff

- Analysing digital data

- JTAG, bootloaders, secure boot, root of trust, FUSEs

- Wireless connectivity

- Device to backend connection architecture: MQTT, HTTPS, TLS

Day 2

- Threat model, attack vectors

- Intercepting wired data

- Intercepting wireless data

- Reverse engineering binary firmware

- Analysing backend infrastructure

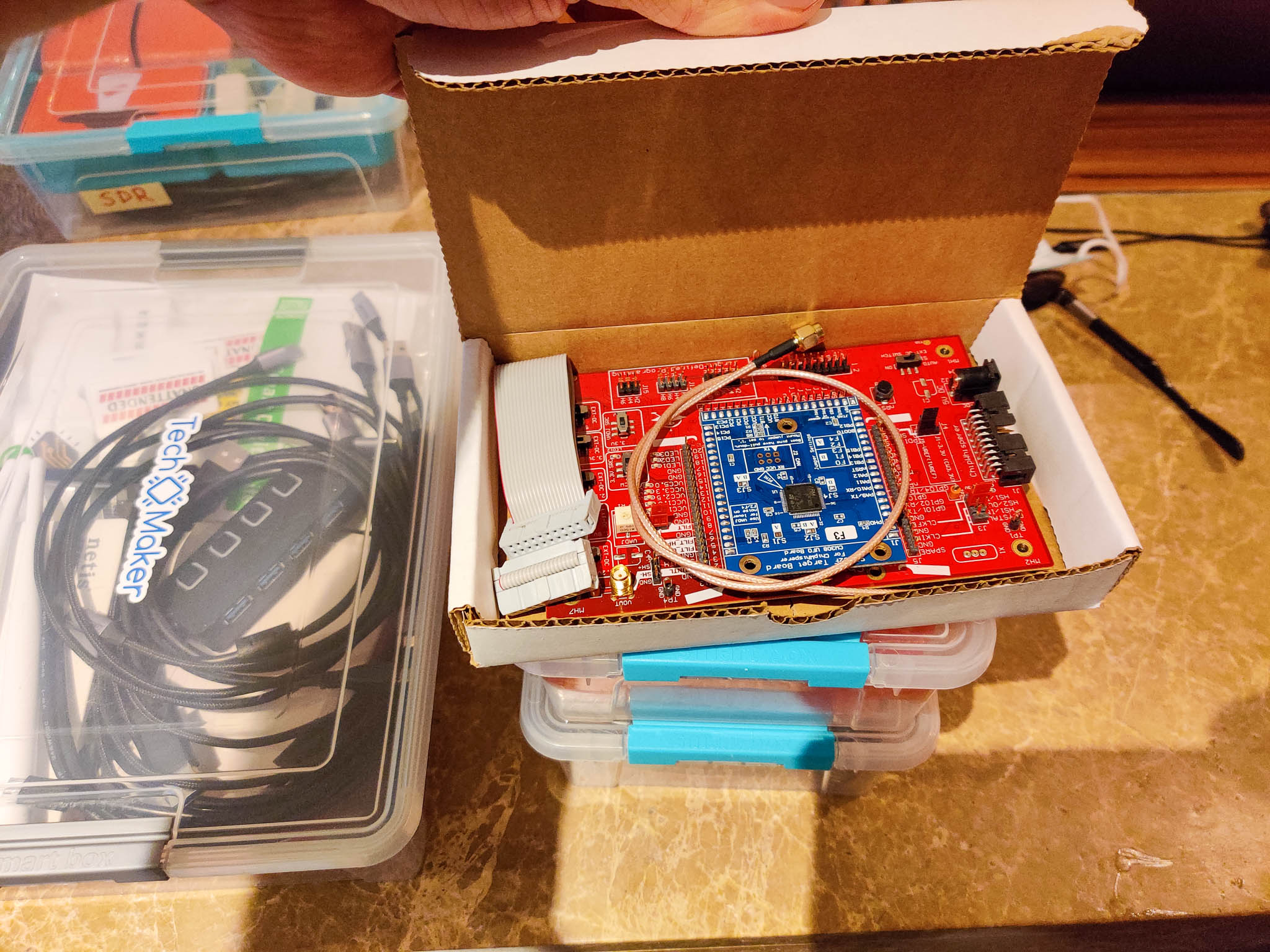

- Expert topics. Side-channel attacks, ChipWhisperer

- Expert topics. Using SDR and blank SIM cards to capture 4G traffic

Необхідне обладнання для проходження тренінгу залишили усім у подарунок, якщо надумають попрактикуватися далі: Black pill, RTL-SDR, logic analyzer.

Для тренінгу зібрали цілу валізу обладнання, а частина таргетів для лаб - реальні пристрої, що зараз знаходяться у нас в комерційній розробці. Використання в якості цілі, моделі загроз, а також вразливості цих пристроїв, звісно, були погоджені з правовласниками.

- Чому не повідомили про тренінг завчасно?

А холєра його знає, як воно вийде. Це зараз ми пишаємося результатом, а тоді ж не ясно чи зайде, чи ні :) Та і ціну ви бачили? Пальці не повертаються тут писати…

- А в нас такий тренінг проводите?

Так, ми вже маємо замовлення на корпоративні тренінги за темою IoT Security. Контент буде майже нічим не відрізнятися але заняття будуть у звичному графіку (дві години двічі на тиждень).

- Так ви вже відновили читати курси?

На жаль, ще ні. У вересні закінчили вакцинацію, замовили обладнання для курсів. Але червона зона, затримки з імпортом та деякі інші проблеми та плани зсунули дату відновлення курсів.